Windows 10 hat einen eingebauten SSH Client namens ssh.exe.

Wusste ich auch nicht, aber für schnellen Zugriff auf einen Linux Server ist er durchaus praktisch. Wenn da nicht die Sache mit den Zugriffsrechten für das Key-Files wäre. Vor allem, wenn man sich mit einem Office 365 bzw. AzureAD Konto anmeldet.

Auf meine Server greife ich nicht per Benutzername & Passwort zu, sondern nur mit einem „private key“, also einem Key-File. Das kann man auch mit dem Windows SSH Client, aber wenn man das probiert kommt eine Fehlermeldung, dass das Key-File nicht für andere lesbar sein darf.

Ok, also die Rechte ändern.

Key-File mit rechts anklicken, Eigenschaften, Sicherheit, Bearbeiten.

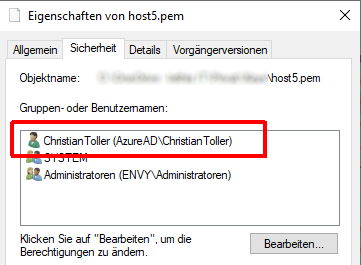

Und dann stellt man fest, dass man einen Office 365 User wie AzureAD\ChristianToller nicht so einfach eingeben kann.

Das scheint eine Einschränkung des Explorers zu sein, denn mit dem Kommandozeilentool cacls ist das durchaus möglich.

Also setzen wir mit Hilfe von cacls irgendein Recht für unsere AzureAd User und korrigieren es anschließend mit dem Explorer:

cacls "D:\\Keys\\host5.pem" /t /e /g azuread\ChristianToller:C

Danach sehen die Berechtigungen so aus:

Das „C“ stand wohl für „Change“, also Ändern.

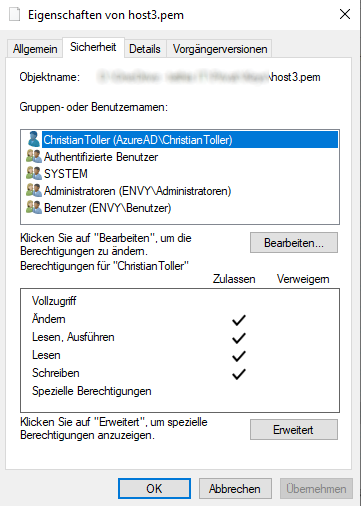

Das „C“ stand wohl für „Change“, also Ändern.

Die Rechte kann man nun anpassen, wie man es braucht. In meinem Fall, also für die Nutzung eines Private Key-Files für ssh.exe, habe ich dem AzureAD User Vollzugriff verpasst und die Rechte für „Authentifizierte Benutzer“ und „Benutzer“ entfernt.